Zakładając, że liczba \ (Y\ ) wszystkich ludzi, którzy kiedykolwiek się urodzili i urodzą się w pewnym momencie, jest ograniczona, niech \ (x\) będzie twoją bezwzględną pozycją od początku listy. Następnie \( 0 < \frac{x}{Y} \leq 1 \). Możemy teraz powiedzieć z prawdopodobieństwem \ (95\%\), że jesteś wśród ostatnich \ (95\%\) wszystkich ludzi, którzy kiedykolwiek się urodzili, tj. \ (0,05 < \frac{x}{Y} \leq 1\), a zatem \ (Y < \frac{x}{0,05} = \frac{100 \cdot x}{5} = 20 \cdot x\).

...Następujące zdanie jest znane jako „paradoks pijącego”: „W pubie jest ktoś taki, że jeśli on lub ona pije, wszyscy w pubie piją”. Nie ma znaczenia, czy ta jedna osoba zachęca innych do picia, czy też istnieją inne tylne drzwi, o czym przekonamy się za chwilę. Jest to dobry przykład z matematycznej logiki pierwszego rzędu.

...Chłopiec myśli o liczbie, która jest \(1\) , \(2\) lub \(3\) , a dziewczynce wolno zadać tylko jedno pytanie dotyczące tej liczby. Chłopiec może odpowiedzieć tylko „ Tak ”, „ Nie ” lub „ Nie wiem” . Dzięki sprytnemu przesłuchaniu dziewczynie udaje się podać prawidłowy numer, o którym myślał chłopiec po tym, jak chłopiec jej odpowiedział. Jakie jest Twoje pytanie?

...Wyobraź sobie, że pewnego dnia otrzymujesz tajemniczą paczkę bez nadawcy. Zaciekawiony otwierasz paczkę i znajdujesz pierścionek, który dajesz swojej córce. Kilkadziesiąt lat później to ona może użyć tunelu czasoprzestrzennego do wysyłania przedmiotów w przeszłość. Robi to z pierścionkiem, który kiedyś jej dałeś, zawiniętym w paczkę, którą zaadresowała do ciebie. Pytanie brzmi: skąd pochodzi pierścionek?

...Jako alternatywa dla cenionego Travis CI od pewnego czasu dostępna jest także GitHub Actions.Jako narzędzie ciągłej integracji jest bardzo dobrze zintegrowane z platformą kodową GitHub i jest teraz bardzo stabilne. Akcje GitHub są oparte na plikach konfiguracyjnych YAML umieszczonych w repozytorium, w którym powinien działać przepływ pracy.

...W 1961 roku James i Stein opublikowali artykuł Estimation with Quadratic Loss . Weźmy dane o rozkładzie normalnym z nieznaną średnią \(\mu\) i wariancją \(1\) . Jeśli teraz wybierzesz losową wartość \(x\) z tych danych i na tej podstawie musisz oszacować średnią \(\mu\) , intuicyjnie \(x\) jest rozsądnym oszacowaniem dla \(\mu\) (ponieważ występuje rozkład normalny, losowo wybrany \(x\) jest prawdopodobnie bliski \(\mu\) ).

...Długo ogłaszane - teraz rzeczywistość : Microsoft wyłączył uwierzytelnianie hasłem dla niektórych protokołów w Exchange Online od września 2022 na rzecz oAuth2. Problemy z GitHubem wielu bibliotek i skryptów do tworzenia kopii zapasowych jasno pokazują, że przejście zaskoczyło wielu administratorów. Poniżej pokazujemy, w jaki sposób możesz nadal uzyskiwać dostęp do zawartości skrzynki pocztowej Exchange za pomocą oAuth2 przez PHP przez IMAP.

...Identyfikatory UUID (Uniwersalnie unikalne entyfikatory identyfikatorów) to wartości 128-bitowe, które są wykorzystywane w bazach danych między innymi do jednoznacznej identyfikacji wpisów w tabeli. Są reprezentowane jako ciąg szesnastkowy podzielony na pięć grup oddzielonych myślnikami (Przykład: 09fe49b3-4d2b-471c-ac04-36c9e706b85f). Jest liczny Dyskusje o zaletach i wadach UUID w bazach danych - są one niezbędne w systemach rozproszonych.

Poufne dane lub zbyt duże zużycie pamięci: istnieją dobre powody, aby chcieć zmienić historię Git. W tym poście na blogu wyjaśniłem, jak usunąć pliki z historii Git przy użyciu BFG . Słabym punktem BFG jest brak obsługi ścieżek bezpośrednich , przez co nie można specjalnie usuwać z historii plików lub folderów w podfolderach. Po tym nadszedł czas, aby przyjrzeć się alternatywnym rozwiązaniom.

...tl;dr: ręcznie ustawić wartość lub domyślne wartości WP_MEMORY_LIMIT/WP_MAX_MEMORY_LIMIT nie mają wpływu, jeśli WP_MEMORY_LIMIT/WP_MAX_MEMORY_LIMIT mniejszy lub równy limitowi pamięci PHP (dalej memory_limit nazywa się) jest. Służą do ustawiania zbyt niskich wartości memory_limit dynamicznie do zalecanego minimum.

Jeśli osadzisz element iframe innej firmy (np. widżet), nie będziesz mieć dostępu do jego zawartości za pomocą CSS lub JavaScript (ze względu na tak zwaną politykę tego samego pochodzenia ). Istnieje jednak bardzo prosta procedura modyfikacji dowolnego kodu (także w innych plikach, które są ponownie ładowane w ramach iframe). Aby to zrobić, kierujesz adres URL przez własny serwer proxy PHP i modyfikujesz zawartość, jak chcesz.

...ANTON to jedna z najpopularniejszych aplikacji edukacyjnych dla uczniów klas 1-10. Klasa. Na pierwszy rzut oka gamifikacyjny aspekt zdobywania monet („monet”) może wydawać się dorosłym dziwny – ale zauważalnie zwielokrotnia motywację nie tylko moich dzieci. Oszczędza nawet małą „poduszkę” monet, których nie dotykasz.

...Jak dobrze wiadomo, niemiecki IBAN składa się z kodu kraju (DE), dwucyfrowej cyfry kontrolnej (zgodnie z ISO 7064 ), kodu banku (8-cyfrowego) oraz numeru konta (w tym numeru subkonta, 10-cyfrowe, brakujące cyfry są uzupełniane zerami wiodącymi), a zatem są 22-cyfrowe. Aby obliczyć cyfrę kontrolną, tworzy się tzw. BBAN (kod banku i numer konta) oraz numeryczny kod kraju \(1314\) dla Niemiec i cyfrę kontrolną \(00\) ).

...W ostatni wieczór rodzinny gra Dobble (w Harry Potter Edition) została entuzjastycznie przyniesiona na stół przez dzieci. Po 5 przegranej rundzie (bez widocznego trafienia mojej karty z kartą do gry) powiedziano mi, ku mojemu zdumieniu, że każdy gracz zawsze może znaleźć trafienie w każdej rundzie. Ale moje niedowierzanie zostało potwierdzone dopiero kolejnymi straconymi okrążeniami - dzieci były po prostu szybsze.

...Wiesz: Oczekiwany czas pomiędzy dwoma blokami Bitcoina to średnio \(10\) minut. Teraz dokonujesz ważnej transakcji Bitcoin i niecierpliwie czekasz, czy i kiedy pojawi się w następnym bloku:

e50bfacc95975a4e7545d83d8954645f

...W tygodniowym raporcie RKI z 11.11.2021 na s. 22 podano, że \(36\%\) ponad 60-letnich pacjentów z koroną na oddziale intensywnej terapii było już w pełni zaszczepionych. W tej grupie wiekowej \(87\%\) w tym momencie całkowicie zaszczepione (patrz s. 18).

...Wraz z Xovi, narzędzie SISTRIX jest najczęściej używanym programem analitycznym w Niemczech w obszarze SEO. Indeks widoczności stał się quasi-standardem widoczności strony w wyszukiwarce Google. Parametry, które są uwzględniane w jego obliczeniach, są na przykład wyjaśnione tutaj i tutaj i tutaj i tutaj i tutaj , ale dokładna formuła obliczeniowa nie jest oficjalnie publikowana. Poniżej znajdują się wyniki moich sześciomiesięcznych osobistych badań, które nie twierdzą, że są kompletne ani poprawne.

...Liczby skończone dziesiętne są nazywane ułamkami dziesiętnymi, ponieważ są inną reprezentacją ułamków o potęgach dziesięciu w mianowniku. Więc jest:

$$\frac{z}{n} = \frac{q_1}{1} + \frac{q_2}{10} + \dots + \frac{q_k}{10^k}$$

z \(k \in \mathbb{N}\) i \(q_k\) \(k-1\) -tym miejscu od prawej po przecinku.

...Użycie nvm jest zalecane do szybkiej instalacji i zmiany wersji węzła. Jeśli chcesz jawnie określić wymaganą wersję węzła w projekcie, umieść plik o nazwie .nvmrc z dokładnym numerem wersji (np. "12.10.0") w tym samym folderze co package.json . Jeśli teraz przejdziesz do folderu, następujące rozszerzenie pliku ~ / .bash_profile for bash wykonuje polecenie nvm use , które automatycznie ustawia tę wersję:

fe497e1c7f9f1547263eb3bffe15f9f6

...Odkąd pojawiło się responsywne projektowanie stron internetowych, programiści pytali o możliwość projektowania elementów DOM na podstawie ich rzeczywistego rozmiaru, a nie rozmiaru widoku w przeglądarce (za pomocą zapytań o media ). W rzeczywistości zapytania kontenerowe (początkowo zapytania elementowe) są prawdopodobnie najbardziej pożądaną funkcją CSS, której przeglądarki wciąż nie mają .

...Poufne dane, takie jak hasła, powinny znajdować się w plikach .env i, jeśli to możliwe, nie trafiać do repozytoriów Git. Ale prawdopodobnie zdarzyło się to każdemu z nas przynajmniej raz przez pomyłkę: szybko opublikowaliśmy ładny skrypt Google Maps JS API na GitHub Gists (jako „publiczny”) bez przypadkowego ukrycia naszego prywatnego klucza API Map.

...Jeśli chcesz wyciąć obraz za pomocą SVG, zalecane jest użycie właściwości CSS clip-path . Poniższy skrypt uruchamia nierówne bariery: SVG można zapisać za pomocą programu Illustrator, można określić (względny lub bezwzględny) adres URL SVG (Chrome obsługuje do tej pory natywnie tylko wbudowane SVG), a dekolt jest również całkowicie responsywny.

...Za pomocą atrybutu meta_query w potężnej klasie WordPress WP_Query można filtrować posty, które mają określone wartości w swoich polach meta. Jeśli stworzyłeś wielowierszowe metapole (np. za pomocą zaawansowanych pól niestandardowych ) i chcesz znaleźć tylko posty zawierające określoną wartość w tym polu oddzieloną końcami linii, zalecany jest świat REGEX MySQL.

...W poprzednim artykule opisałem, jak można łatwo zintegrować animacje z Adobe Animate ze stroną internetową za pomocą objazdu eksportu APNG. Istnieje również sposób natywny poprzez eksport płótna HTML5 , ale każdy, kto już z nim pracował, przekona się, że utknął w każdym zakamarku (niewystarczająca obsługa responsywna, kłopotliwa integracja z istniejącą stroną internetową, brak różnych szybkości klatek na animację, itp.) .). Biblioteka adobe-animate-embed zapewnia tutaj lekarstwo.

...Zwykle integrując Mapy Google, pracujesz z Maps JavaScript API , który wymaga klucza API i może powodować koszty, których nie należy lekceważyć przy wyższych numerach dostępu. Istnieją świetne alternatywy, takie jak mapbox lub OpenStreetMap , ale nie osiągają one jeszcze różnorodności funkcji oferowanych przez Google. Sam Google oferuje również sposób bez klucza API poprzez funkcję udostępniania, którą możemy wykorzystać do naszych celów.

...Obsługa przeglądarek dla animowanych plików PNG jest teraz tak dobra, że animacje utworzone za pomocą programu Animate CC można łatwo wyeksportować do APNG, a następnie włączyć do witryny internetowej za pomocą prostego tagu <img>. Jest to prosta i dobrej jakości alternatywa dla metody publikowania w programie Animate CC, która generuje JavaScript. Kroki, które należy wykonać, opisano poniżej.

...Jeśli chcesz rozszerzyć natywne wyszukiwanie WordPress o, na przykład, meta pola, warto przyjrzeć się uruchomionym filtrom . Hak posts_search jest zalecany, aby paginacja nadal działała, a przyszłe ulepszenia wyszukiwania nie zostały anulowane . Z pomocą funkcji REGEXP i ExtractValue poniższy kod rozszerza to wyszukiwanie o posty zawierające jedno z wyszukiwanych słów wpisanych we wszystkich polach meta.

...Kiedy Kurt Gödel opublikował swoje słynne twierdzenia o niezupełności w 1931 r., Zachwiał podstawami logiki matematycznej: obalił, że wszystkie aksjomaty, które można ustanowić jako możliwą podstawę, są nieuchronnie niekompletne, aby udowodnić wszystkie twierdzenia dotyczące liczb - i zniszczył to Marzenie Hilberta, aby udowodnić spójność teorii matematycznej.

...Pomimo wszystkich obaw dotyczących ochrony danych, WhatsApp jest nadal ulubioną niemiecką aplikacją do komunikatorów. Oprócz specjalnej aplikacji WhatsApp Business , Facebook stworzył również oficjalny interfejs, WhatsApp Business API, aby uczynić go bardziej interesującym dla firm. Jeśli chcesz programowo wysyłać wiadomości WhatsApp z aplikacji internetowej, są też inne sposoby.

...Jeśli korzystasz z elementów takich jak nakładki (co jest regułą w czasach RODO) i chcesz np. Zmiękczyć obszar za nakładką, często napotykasz problem kontekstu stackingu . Na przykład, jeśli masz elementy ustawione absolutnie lub w stałej pozycji, nagle są one wyświetlane inaczej niż bez zastosowanego filtra. Ale jest lekarstwo.

...Nie musisz używać potężnego narzędzia, takiego jak Google Optimize do prostych testów podziału adresów URL, możesz również rozwiązać problem Apache przez .htaccess. Poniższy fragment kodu rozkłada użytkowników równomiernie na obie wersje na dwóch stronach https://vielhuber.de/test1.php (wariant 1) i https://vielhuber.de/test2.php (wariant 2). Losowanie jest oparte na bieżącym czasie serwera.

...Nawiasy klamrowe są używane w zapisie definicji funkcji z rozróżnieniem wielkości liter. Dążymy do prostego pytania, czy tę reprezentację można również wyeliminować, a funkcję można zredukować do notacji, która działa bez niej. Na przykład function

$$f: \mathbb{R} \to \mathbb{R}, f(x) = \left\{\begin{matrix} 42, & \text{falls } x = 0 \\ x, & \text{sonst} \end{matrix}\right.$$

za pomocą czterech podstawowych operacji arytmetycznych przy użyciu jednowierszowego terminu?

...Podczas wizualizacji danych w Arkuszach Google pojawia się problem polegający na tym, że oś \(x\) nie może automatycznie wypełnić brakujących luk w wartościach tekstowych (na przykład w tygodniach kalendarzowych). Aby rozwiązać ten problem, generuje się ciągłe serie dat, liczy komórki, które się pojawiają, a następnie wizualizuje skumulowane sumy.

...Google oferuje Google Translation API ze strukturą kosztów opartą na użytkowaniu w ramach Google Cloud. Istnieje również nieudokumentowane API, którego można używać bez klucza , ale które odmawia działania po zaledwie kilku żądaniach. Korzystając z funkcji tłumaczenia stron internetowych w Google Chrome, można zauważyć, że strony mogą być tłumaczone w bardzo dobrej jakości bez zauważalnych ograniczeń.

...Jeśli łączysz Github z Composerem , obowiązkowe jest przypisanie numeru wersji za pomocą tagu git . Następujące polecenie wiersza poleceń określa bieżący dzień i zwiększa go (zgodnie z SemVer ) o numer wersji. Na przykład wersja 1.1.0 następuje po 1.0.9. Jeśli nie jest przypisany żaden tag, wersja jest automatycznie oznaczana tagiem 1.0.0. Narzędzia takie jak słabe lub git hooks skracają tę pustynię symboli.

8cd852c96ec1e60e8a5ac1f3614b2397

...Niestety MySQL nie oferuje funkcji ALTER TRIGGER. Aby edytować istniejący wyzwalacz, należy go najpierw usunąć, a następnie ponownie wygenerować. Instrukcja CREATE TRIGGER może zostać odczytana pośrednio za pośrednictwem schematu information_schema . To pozwala nam zmieniać wyzwalacze poprzez objazd. Aby to zrobić, należy wprowadzić zmiany w wyniku następującego polecenia SELECT (wcześniej zmienić bazę danych i nazwę wyzwalacza) i wykonać zapytanie.

...VanillaJS był na równi z weteranem jQuery w prawie wszystkich obszarach od ES6 i teraz jest znacznie lepszy. Dlatego opłaca się stopniowo migrować starszy kod z jQuery. Musisz jednak zachować ostrożność podczas wyzwalania zdarzeń ręcznych zmian. Na przykład document.addEventListener nie jest wyzwalany przez jQuery.change () . Poniższy przegląd zawiera podsumowanie funkcji specjalnych.

...Ustawienia plików cookie przez własne lub zewnętrzne skrypty można dokładnie kontrolować za pomocą PHP i JavaScript. Chociaż nie jest to wystarczające rozwiązanie do implementacji rozwiązań cookies, zgodnie z wyrokiem sądu przeciwko Planet49 (tutaj kluczowe jest, aby narzędzia śledzące, takie jak Google Analytics nawet nie śledzą, a co za tym idzie, nie ustawiają plików cookie), może mieć sens generalnie umieszczać pliki cookie na białej / czarnej liście.

...Aby zaoszczędzić energię elektryczną lub zmniejszyć własną paranoję związaną z monitorowaniem, zaleca się całkowite odłączenie urządzeń, które nie są używane na własnym komputerze. Urządzenia takie jak głośniki czy kamery internetowe można aktywować / dezaktywować w klasyczny sposób za pomocą menedżera urządzeń. Całość działa również za pomocą skryptu. Standardowym sposobem na to był program devcon . Windows 10 oferuje teraz wygodniejszy sposób zrobienia tego za pomocą programu PowerShell .

...Skype ma fajną, nieco ukrytą funkcję: w przypadku transmisji wideo tło można rozmyć automatycznie, klikając przycisk wideo i funkcję „ Rozmyj tło ”. Dzięki sztucznej inteligencji działa to z każdą kamerą, nawet bez informacji o głębi. Całość wygląda wtedy bardziej profesjonalnie i ukrywa prywatne lub nieistotne rzeczy w tle.

...Pliki SVG odgrywają kluczową rolę w dzisiejszej sieci. Nie tylko przesunęły czcionki ikon, ale oferują również możliwość manipulacji za pomocą CSS lub JavaScript. Jeśli chcesz zapisać grafikę wektorową do Internetu z Adobe Illustratora jako SVG, musisz wprowadzić pewne ustawienia, aby uniknąć pułapek i skrócić czas ładowania, co przedstawię w następnym artykule.

...Projekt Euler to seria ekscytujących problemów programistycznych, często o podłożu matematycznym. Często problemy stawiane są w taki sposób, że trzeba opracować zaawansowane algorytmy, aby osiągnąć cel w rozsądnym czasie. Dzisiaj rozwiązujemy problem 15: Ścieżki kratowe , dla których można znaleźć rozwiązanie za pomocą prostych środków kombinatorycznych.

...WordPress natywnie wdrażał aktualizacje w tle od wersji 3.7 i automatycznie aktywował je dla mniejszych wydań. Za pomocą filtrów możesz precyzyjniej kontrolować zachowanie, co dokładnie jest automatycznie aktualizowane. Trwała, w pełni automatyczna instalacja wszystkich mniejszych, większych, aktualizacji wtyczek, motywów i tłumaczeń nie jest przewidziana, ale można ją łatwo wykonać w inny sposób.

...Na przykład w przypadku witryn opartych na WordPress , Joomla lub Laravel , które nie zawierają treści specyficznych dla użytkownika, zaleca się przechowywanie wszystkich stron w statycznej pamięci podręcznej HTML i ponowne generowanie pamięci podręcznej tylko ręcznie (lub automatycznie) po wprowadzeniu zmian w zapleczu. Jednakże, jeśli strona zawiera dynamiczną zawartość, która zależy od sesji i plików cookie lub również od języka i lokalizacji, OPcache jest odpowiedni .

...Aby rozszerzyć formuły na całe kolumny w Arkuszach Google, zalecamy skorzystanie z przydatnej funkcji ARRAYFORMULA . Niestety, nie działa to w połączeniu z niektórymi innymi ważnymi funkcjami, takimi jak ZAPYTANIE lub POŚREDNI , dlatego istnieje pełne, indywidualne programowanie logiki za pomocą Google Apps Script lub, alternatywnie, ręczne kopiowanie wzoru do ostatniego wiersza.

...Paradoks Simpsona to jedno z łatwo zrozumiałych, a jednocześnie zadziwiających zjawisk w statystyce. Występuje, gdy grupy danych wykazują określony trend, ale trend ten jest odwracany, gdy grupy są łączone. Na prostym przykładzie paradoks można zrozumieć od razu.

...Menedżer tagów Google stał się de facto standardem integracji skryptów śledzących. W ten sposób z jednej strony obowiązki (marketing online vs. programowanie) są starannie rozdzielone, az drugiej strony można szybko skonfigurować i zmodyfikować śledzenie za pomocą dodatkowego kanału wdrażania. Oto dwie małe wskazówki dotyczące konfigurowania wyzwalaczy.

...Począwszy od FRITZ! OS 07.10, jeśli połączenie internetowe zawiedzie, FRITZ! Box może tymczasowo korzystać z bezprzewodowego punktu dostępu telefonu komórkowego jako rezerwy. Funkcja jest ukryta w Internet> Dane dostępowe> Dostawca Internetu> Istniejący dostęp przez WLAN . FRITZ! Box działa wtedy sam jako router i udostępnia sieci własny zakres adresów. Gdy Internet będzie ponownie dostępny, po prostu zresetuj ustawienie. Musiałem też sprawdzić opcje WLAN> Sieć radiowa> Pasmo częstotliwości 2,4 GHz aktywne i Internet> Dane dostępowe > IPv6> Obsługa IPv6 aktywna .

...Kwiat Życia to znajomy, podobny do kwiatu, geometryczny wzór, który znajdowano w świątyniach, rękopisach i od tysięcy lat w kulturze popularnej. Wzór odgrywa również rolę w ezoteryzmie. Ignorujemy to wszystko w tym miejscu i koncentrujemy się na prostej konstrukcji kształtu geometrycznego, który składa się z kilku równomiernie rozmieszczonych, zachodzących na siebie okręgów.

...Pomimo wszystkich przepowiedni o zagładzie wokół Slack i Discord, asynchroniczne medium komunikacyjne e-mail jest dominującym medium komunikacyjnym w sektorze biznesowym na całym świecie. Oprócz Inbox Zero od Merlin Mann, istnieje wiele innych strategii radzenia sobie z codziennym zalewem e-maili, w tym z tzw. Opóźnieniem e-maili, czyli opóźnionym dostarczaniem e-maili.

...Przez ostatnie kilka dni studiowałem następujące pytanie na StackExchange dotyczące spirali liczb całkowitych. Szukamy zamkniętego wzoru na współrzędne \(n\) -tego elementu w następującej spirali liczb całkowitych, która rozciąga się od początku na zewnątrz i dalej i dalej w nieskończoność:

.. 9 10 11 12

23 8 1 2 13

22 7 0 3 14

21 6 5 4 15

20 19 18 17 16Podczas pracy z Arkuszami Google w arkuszu kalkulacyjnym można zdefiniować dokładne, oparte na użytkownikach reguły edycji arkuszy, kolumn i wierszy. Niestety nie ma sposobu, aby ograniczyć prawa do czytania. Byłoby to jednak bardzo pomocne w wielu scenariuszach. Więc pokazujesz swoim klientom tylko te bilety, które ich dotyczą, a pracownikom tylko projekty, nad którymi pracują.

...npm to domyślny menedżer pakietów dla Node.js. Facebook od dawna opracowuje alternatywne rozwiązanie do zarządzania pakietami o nazwie Yarn . Wydaje się, że Yarn powoli znika z plików readmes Github, ponieważ standardowe rozwiązanie, a statystyki na oficjalnej stronie pokazują, że tylko część pakietów jest wykonywana przez Yarn. Niemniej jednak warto myśleć nieszablonowo.

...

System składu \(\TeX\) został opracowany w 1977 roku przez legendarnego Donalda E. Knutha . Pakiet oprogramowania \(\LaTeX\) jest nadal częścią standardowego repertuaru przy tworzeniu artykułów naukowych. Za pomocą poniższych dwóch narzędzi, już wygenerowane pliki PDF i odręczne notatki mogą być w pełni automatycznie konwertowane na TeX. Wyniki są bardzo obiecujące.

Argument symulacyjny Nicka Bostroma jest imponująco prosty i jasny. Nie próbuje udowadniać, że żyjemy w symulacji, ale zamiast tego elegancko formułuje trzy możliwości, z których jedna musi być prawdziwa. Elon Musk również jest zwolennikiem podobnej tezy, dzięki której idea ta stała się znana szerokiej publiczności. Oficjalna gazeta ma ponad 14 lat i równie wiele stron jest krótkich. Główne stwierdzenie jest łatwe do zrozumienia i zwięzłe.

...Potężne wtyczki WPML dla wielojęzyczności i zaawansowane pola niestandardowe dla własnych pól są standardowym wyposażeniem wielu instalacji. Jest to denerwujące, gdy występują jednocześnie awarie i utrata danych. Zgłoszenia błędów na ten temat mają kilka lat i nie otrzymały odpowiedzi ( tutaj i tutaj i tutaj i tutaj i tutaj ). Właśnie przyjrzałem się bliżej problemowi.

...Na niektórych telefonach z Androidem zarówno przeglądarki Facebooka, jak i Instagrama w aplikacji (na dzień dzisiejszy) zachowują się nieprawidłowo, jeśli pole przesyłania na reklamowanej lub połączonej stronie docelowej zawiera atrybut accept. Dlatego przycisk był bez funkcji. Jeśli otworzysz stronę w zewnętrznej, normalnej przeglądarce poza aplikacją Facebook, wszystko jest w porządku. To jest irytujące (zwłaszcza, że został zgłoszony przez długi czas ), ale może być rozwiązany z obejścia.

...Narzędzia programistyczne Google Chrome należą do najpotężniejszych na rynku przeglądarek. Co miesiąc pojawiają się nowe funkcje, które Google prezentuje w skompresowanej formie na YouTube . Ale często to małe rzeczy w życiu zachwycają. Jeśli chcesz usunąć elementy DOM w Google Chrome, możesz to zrobić za pomocą klawisza delete. Ale dopiero dzisiaj zauważyłem, że elementy DOM można również łatwo przenosić za pomocą przeciągania i upuszczania:

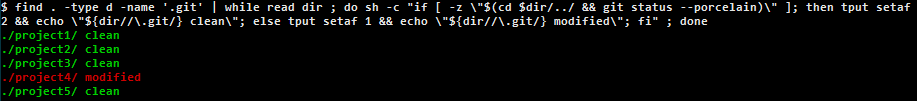

Złota zasada we wszechświecie git to: „Wykonuj wcześnie i często”. Jeśli noc była trochę dłuższa lub jeśli chcesz po prostu przejrzeć aktualną sytuację na własnym komputerze, polecenie zabierze Cię

d8a38f92d0baa14f9d4568826c13ad46

„stan git” dla wszystkich repozytoriów, które są w bieżącym folderze lub w dowolnym podfolderze i agreguje wartości w ładnym przeglądzie:

Poszukując optymalnego środowiska programistycznego, Windows 10 oferuje kompletne rozwiązania, takie jak XAMPP , WAMP i MAMP , natywną instalację ręczną oraz rozwiązania wirtualizacyjne, takie jak Vagrant ( Scotch Box ) i Docker ( Devilbox , Laradock ). Ale ze względu na moje wymagania, takie jak dowolna konfigurowalność, prawdziwe wieloznaczne certyfikaty SSL, dostęp ze wszystkich urządzeń końcowych w sieci lokalnej oraz wysoką stabilność i wydajność, wszystkie rozwiązania zawiodły - poza jednym.

...Jedną z mocnych stron Laravel jest jego elegancka składnia. Jeśli masz wiele modeli i relacji w Laravel (ze względu na dużą liczbę tabel w bazie danych), przechodzenie często kończy się mniej eleganckim kodem. Z biegiem czasu sprawdziły się trzy małe rozszerzenia, które chciałbym pokrótce przedstawić poniżej. Po prostu używamy dziedziczenia, magicznych metod i niestandardowych kolekcji.

...Zarządzanie wersjami Git jest teraz standardem w prawie każdym projekcie internetowym iw każdym środowisku (w tym produkcyjnym). Git zawsze tworzy podfolder .git i jeśli znajduje się on na poziomie folderu publicznego witryny, możesz publicznie uzyskać dostęp do poufnych plików (na przykład wywołanie /.git/logs/HEAD pokazuje ostatnie zatwierdzenia) . To wyjaśnia, w jaki sposób można sklonować innej marki (!) Repozytorium Git bez katalogu aukcji.

...W starszym poście na blogu opisałem, jak bezpłatnie hostować Node.js przy użyciu Heroku . Teraz pokażę ci sposób, w jaki możesz zainstalować Node.js , npm i Composer na dowolnym innym udostępnionym hoście bez praw roota za pomocą kilku linijek kodu. Dzięki niemu możesz instalować pakiety, wdrażać aplikacje Vue.js lub po prostu uruchamiać serwer Express.js. Zawsze pracujemy w katalogu użytkownika i używamy nvm - Node Package Manager.

...W PHP <7.2 możesz tworzyć tablice, do których nie można już uzyskać dostępu:

91367d1c4636fd753b381406024e303c

Możesz z tym zrobić kilka rzeczy.

...Następujące polecenie nawiązuje połączenie z serwerem za pośrednictwem protokołu SSH, wykonuje niektóre polecenia (na przykład zmiany w podkatalogu i wysyła status git ) i pozostawia otwartą powłokę. Ładowany jest plik .bashrc, co włącza kolorowe podpowłoki. Sztuczka polega na zapisaniu tymczasowego pliku / tmp / initfile z żądanymi poleceniami, aby uruchomić podpowłokę (w naszym przypadku bash) za pomocą polecenia --init-file. W ramach tego pliku inicjującego ten sam plik jest natychmiast ponownie usuwany, aby nie pozostawić żadnych śladów.

...Jeśli integrujesz dysk sieciowy w Eksploratorze Windows, nie dotyczy to całego systemu, ale tylko bieżącego konta użytkownika. Oznacza to, że nie możesz uzyskać dostępu do tego dysku sieciowego w aplikacji działającej z uprawnieniami administratora. Możesz to łatwo zmienić: Utwórz nowy DWORD (32-bitowy) o nazwie EnableLinkedConnections z wartością 1 w rejestrze pod HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System i uruchom ponownie. Zintegrowane dyski sieciowe są wtedy widoczne wszędzie.

...Jeśli chcesz szybko dotrzeć do folderu lokalnego w systemie Windows, którego używasz wielokrotnie, możesz po prostu przypisać mu własną literę dysku. Istnieje tylko objazd przez „Podłącz dysk sieciowy”, ponieważ na przykład nie można określić ścieżki C: \ Users \ David \ Downloads. Jako rozwiązanie wprowadź tak zwany udział administracyjny dysku, który istnieje domyślnie dla każdego folderu: W powyższym przykładzie byłby to \\ localhost \ c $ \ Users \ David \ Downloads .

...Żaba przeskakuje na osi liczbowej i próbujesz ją złapać. Skakanie i łapanie zawsze występują naprzemiennie. Żaba zaczyna się w pozycji \(s \in \mathbb{Z}\) iz każdym ruchem przeskakuje na odległość \(z \in \mathbb{Z}\) (jeśli \(z>0\) , skacze w prawo, w przeciwnym razie w lewo). \(z\) jest takie samo dla każdego skoku. Przyciąganie polega na określeniu pozycji całkowitej. Nie znamy ani \(z\) ani \(s\) . Pokazujemy, że zawsze można złapać żabę.

...Nie tylko podczas korzystania z npm w systemie Windows można spotkać się z limitem, który ma już prawie 30 lat i ogranicza ścieżki do folderów i plików do maksymalnie 255 znaków. To nie wina NTFS, ale LFN . Prowadzi to do irytujących błędów i niekompatybilności między systemami operacyjnymi. W czasach WSL jest to godna pożałowania sytuacja, którą na szczęście można na jakiś czas naprawić w rejestrze.

...W środowisku PHP Laravel w środowiskach produkcyjnych pracownicy i przełożeni zapewniają, że zadania przechowywane na przykład w Redis są przetwarzane. Jeśli chcesz być całkowicie niezależny od tego na hoście lokalnym, możesz użyć sterownika synchronizacji , aby zawsze wykonywać zadania natychmiast. Ma to tę wadę, że bieżący proces PHP jest blokowany, a żądanie zawiesza się do czasu przetworzenia zadania.

...Za pomocą biblioteki JavaScript analytics.js z Google Analytics można śledzić wszelkie zdarzenia na stronach internetowych. Zdarzenia te to na przykład dokładny pomiar długości pobytu, maksymalnej głębokości przewijania odwiedzających lub inne indywidualne działania, takie jak przesyłanie formularzy. Jeśli chcesz np. Ocenić kampanie reklamowe lub później przeprowadzić testy A / B, tworzysz tzw. Projekty docelowe.

...Renderowanie po stronie serwera jest teraz częścią standardowego repertuaru witryn internetowych i aplikacji. Przeglądarki, takie jak Google Chrome, również przechowują jak najwięcej pamięci podręcznej, aby zminimalizować czas ładowania kolejnych połączeń. Unieważnienie pamięci podręcznej plików CSS / JS / obrazów można rozwiązać za pomocą mod_pagespeed , nagłówka kontrolnego Expires / Cache , manifestu pamięci podręcznej lub bardzo pragmatycznie i bezpośrednio za pomocą poszczególnych parametrów po nazwie pliku.

...Dostawca Bitbucket nie oferuje (nawet w płatnych Standard i Premium taryf ) możliwość przechowywania kluczy SSH z uprawnieniami zapisu na poziomie repozytorium. Przechowywanie osobistego klucza SSH na serwerze produkcyjnym nie jest opcją, w przeciwnym razie możesz uzyskać dostęp do wszystkich innych projektów, nad którymi aktualnie pracujesz. Istnieją tak zwane klucze dostępu , ale umożliwiają one tylko odczyt.

...Na żadnym komputerze z systemem Windows nie powinno zabraknąć narzędzi firmy Sysinternals autorstwa Marka Russinovicha. Jeśli zawsze chcesz mieć pod ręką najnowszą wersję, możesz ją zintegrować jako dysk sieciowy. Polecenie net użyj s: \\ live.sysinternals.com \ DavWWWRoot w wierszu poleceń jest wystarczające (jako zwykły użytkownik). Następnie fajne narzędzia, takie jak PsList, PsKill lub Process Explorer są przenośne na dysku S.

...Podczas wyprowadzania tygodni kalendarzowych w określonym dniu należy uważać w Arkuszach Google (podobnie jak w programie Microsoft Excel). Funkcja = KALENDARZ TYDZIEŃ (DZIŚ ()) oblicza według standardu amerykańskiego, dla którego pierwszy dzień roku jest zawsze przypisany do 1 tygodnia kalendarzowego. W Niemczech definiuje się to inaczej: w tym przypadku pierwszy tydzień kalendarzowy to tydzień, z którego co najmniej 4 dni przypadają na nowy rok. W Arkuszach Google możesz rozwiązać problem (między innymi ekscytującymi alternatywami, takimi jak = SHORTEN ((TODAY () - DATE (YEAR (TODAY () - REST (TODAY () - 2; 7) +3); 1; REST (TODAY ( ) -2; 7) -9)) / 7) i zmodyfikowany = CALENDAR WEEK (TODAY (); 21) ) dzięki specjalnie zaprojektowanej funkcji = ISOWEEKNUM (TODAY ()) .

...Odkąd Let's Encrypt , zaszyfrowane strony internetowe są teraz standardem. Nawet przy rozwoju lokalnym certyfikaty SSL są niezbędne (na przykład navigator.geolocation wymaga lokalnego szyfrowania SSL). Od wersji 58 Chrome obsługa CN (nazwa pospolita) została zarzucona, a SAN (alternatywna nazwa podmiotu) stała się obowiązkowa. W rezultacie Chrome nagle przestał akceptować wszystkie konwencjonalnie utworzone certyfikaty SSL.

...Rozważmy dwie osoby \(A\) i \(B\) które nie urodziły się tego samego dnia, a \(A\) młodsze niż \(B\) . Pokaż: Istnieją dokładnie dwie konstelacje wiekowe \(a,b \in \mathbb{N}\) , dla których obowiązuje: \(2\cdot a = b\) . Najpierw ustawiamy \(d \in \mathbb{R}^+\) jako różnicę wieku między \(A\) a \(B\) w momencie narodzin \(A\) z \( d = d_0 + d_1 \) , \( d_0 \in \mathbb{N}_0, d_1 \in \mathbb{R}, d_1 \in [0;1[\) . Rozważamy teraz dowolny punkt w czasie \(x \in \mathbb{R}^+\) po narodzinach \(A\) z \(x = x_0 + x_1\) , \(x_0 \in \mathbb{N}_0, x_1 \in \mathbb{R}, x_1 \in [0;1[\) .

...Ponieważ Git nie zna folderów, tylko pliki, puste struktury folderów nie trafiają do repozytorium. Ponieważ jednak wiele frameworków i projektów absolutnie tego potrzebuje, powinny tam trafić. Powszechną praktyką jest tworzenie tak zwanych plików zastępczych (często nazywanych .gitkeep), które niejawnie określają strukturę folderów. Pliki te można łatwo utworzyć i, w razie potrzeby, upewnić się, że inne pliki w folderach są ignorowane.

...Hosting dla Node.js nadal nie jest zbyt rozpowszechniony, zwłaszcza w krajach niemieckojęzycznych. Amerykańska firma chmurowa Heroku oferuje tutaj rozwiązanie - a nawet bezpłatne . Zawsze zauważasz paradygmat „Twórz aplikacje ... nie infrastrukturę” i nadal nie masz prawie żadnych ograniczeń. Jako przykład, wdrażamy małe zadanie cron oparte na PhantomJS , które codziennie przetwarza witrynę i wysyła tytuł strony e-mailem.

...Oprócz argumentów przekątnych , Georg Cantor opracował również funkcję parowania Cantora \(\mathbb{N}^2 \to \mathbb{W}, \quad c(x,y) = \binom{x+y+1}{2}+x = z\) , który koduje dowolne dwie liczby \(x,y \in \mathbb{N}\) w nowej liczbie \(z \in \mathbb{N}\) . Na przykład \(c(3,4)=\binom{3+4+1}{2}+3 = \binom{8}{2}+3=\frac{8!}{6!\cdot 2!} +3 = 31 = z\) unikalne kodowanie liczb \(3\) i \(4\) w liczbie \(31\) . Pokaż: zbiór wartości \(\mathbb{W} = \mathbb{N}\) , czyli \(z\) zakłada wszystkie liczby naturalne.

...\(r_1 = 6370km\) na ziemię (jako kulę z \(r_1 = 6370km\) ) i groszek (jako kulę z \(r_2 = 2mm\) ) i \(r_2 = 2mm\) linę nad równikiem, tak aby mocno przylegała do powierzchni. Teraz przedłużasz obie liny o jeden metr każda. Obie liny powinny teraz ponownie rozciągnąć się całkowicie na równiku - nie leżą już całkowicie na powierzchni, ale unoszą się nad równikiem. Jak wysoko nad powierzchnią unosi się lina nad ziemią, jak wysoko nad groszkiem?

...W jakim% pory dnia wszystkie trzy wskazówki zegarka analogowego znajdują się w prawej połowie tarczy? Najpierw spójrz na wskazówkę godzinową, która znajduje się po prawej stronie co 12 z 24 godzin (50%). Od tego momentu wskazówka minutowa będzie po prawej stronie (25%) za 6 z 12 godzin. Z tych 6 godzin druga ręka spędza 3 godziny po prawej stronie (12,5%).

...Laravel znacznie ułatwia komunikację z bazą danych dzięki Eloquent. Podczas pracy z relacjami elokwentnymi , podczas wywoływania zmiennych dynamicznych (za pomocą magicznych metod PHP), należy mieć świadomość, że instancje modeli nie odzwierciedlają nowych zmian, ale są trwale zapisywane przy ich pierwszym wywołaniu.

...Podczas hostowania Gita na Bitbucket obowiązuje sztywny limit 2 GB - jeśli zostanie przekroczony, masz dostęp tylko do odczytu do repozytorium. Aby temu zapobiec, możesz na przykład retrospektywnie usunąć duże foldery lub pliki ze swoich zatwierdzeń. Ale także w innych przypadkach (jeśli dane dostępowe weszły do historii lub node_modules wróciły do nadrzędnego) musisz retrospektywnie manipulować historią Gita, wbrew jego naturze.

...W dobie Let's Encrypt , szyfrowane strony internetowe są teraz standardem. Jednak często wymagane są również certyfikaty wieloznaczne lub rozszerzone ze szczególnie godną zaufania weryfikacją właściciela. Dostawca DomainFactory oferuje niedrogie certyfikaty SSL, których można również używać zewnętrznie. Konfiguracja w bieżącym IIS kończy się pomyślnie bez CSR z pomocą OpenSSL . Poniżej pokrótce pokażę, jakie kroki są do tego wymagane.

...Thomas M. Cover zadał następujące zdumiewające pytanie w 1987 roku w „Open Problems in Communication and Computation”: Gracz \(X\) zapisuje dwie różne i losowo wybrane liczby naturalne \(A\) i \(B\) do dwóch różnych Kawałek papieru i połóż go twarzą w dół na stole. Gracz \(Y\) wybiera teraz losowo jeden z tych kawałków papieru, widzi numer i teraz musi zdecydować, czy ta liczba jest mniejsza czy większa niż druga liczba, która wciąż jest zakryta na stole.

...Kiedy rozpoczyna się mecz piłki nożnej, piłka leży na środku pola, a następnie jest przesuwana po boisku przez 45 minut poprzez przesuwanie i obracanie. Na początku drugiej połowy piłka ponownie znajduje się na środku boiska. Za pomocą prostych środków algebry liniowej pokazujemy, że albo nieskończona liczba punktów na powierzchni jest zawsze dokładnie w tym samym położeniu, co w stanie pierwotnym, albo dokładnie 2.

...Podczas debugowania szablonów blade w Laravel 5. * często otrzymujesz bezsensowne komunikaty o błędach odnoszące się do widoków z pamięci podręcznej. W przeszłości wszyscy byli lepsi: widok debugowania w wersji 4 zawierał bardziej pomocne funkcje, a także był ładniejszy wizualnie. Za pomocą kilku linijek kodu możesz odzyskać tę funkcjonalność przy pomocy krzyków („błędy PHP dla fajnych dzieciaków”).

...Niezależnie od tego, czy są to referencje, partnerzy czy klienci - jest wiele przypadków, w których chcesz harmonijnie wyświetlać kilka logo obok siebie. Proporcje logo są przeważnie niespójne. Często kierujesz się intuicją, jeśli chodzi o przedstawienie rozmiaru w projekcie, ale istnieje również dokładna metoda obliczania atrakcyjnej wizualnie reprezentacji poprzez zrównanie obszarów logo. W poniższym przykładzie możesz to zrobić za pomocą zaledwie kilku wierszy JavaScript.

...Podczas pracy ze zmiennymi w PHP i JavaScript często pojawia się zapytanie, czy zmienna jest pusta. W celu sprawdzenia warto poznać natywne funkcje i ich różnice. Irytujące jest to, że nie ma łatwego sposobu na intuicyjne sprawdzenie, czy zmienna jest obecna, czy nie. Poniższa macierz ilustruje, co to oznacza. Jednak to, co chcesz, można doposażyć za pomocą małych funkcji pomocniczych.

...Dzięki sipgate.io, Sipgate stworzył ekscytujące API w chmurze, dzięki któremu można korzystać z wielu opcji telefonii internetowej. Konto jest bezpłatne, istnieje również możliwość ustalenia dowolnego bezpłatnego numeru nadawcy w Feature Store. Dokumentację z sipgate.io można nadal rozbudowywać, ale po lekkim przeczytaniu oficjalnego API Sipgate możesz szybko zdać sobie sprawę z ekscytujących rzeczy.

...Systemy zarządzania relacyjnymi bazami danych oparte na języku SQL są tylko warunkowo odpowiednie dla zapytań hierarchicznych lub rekurencyjnych. Inne systemy, takie jak ArangoDB, są tutaj lepsze (była o tym świetna rozmowa na GOTO 2016 ). Możesz również generować zapytania rekurencyjne w języku SQL za pomocą typowych wyrażeń tabelowych, a tym samym wykonywać zapytania w klasycznych tabelach nadrzędnych / podrzędnych dla wszystkich przodków i potomków.

...Według w3techs.com około 27,4% wszystkich stron internetowych na świecie jest obecnie obsługiwanych za pomocą WordPress. W wielu przypadkach nie są to blogi. WordPress automatycznie generuje liczne, często nieużywane adresy URL i tworzy tak wiele linków indeksowanych przez Google, że operator strony nawet nie miał na ekranie. Wszystko to można dezaktywować za pomocą prostego polecenia.

...Jeśli tak jak ja masz problem ze zmianą nazw tysięcy nazw pól formularzy, konsola JavaScript zawarta w programie Acrobat jest idealna. W ten sposób możesz nie tylko wykonać dowolny kod JavaScript, ale także uzyskać dostęp do całej zawartości pliku PDF (w tym pól formularzy). Ponieważ w API JS nie ma natywnej funkcji do zmiany nazwy, pola formularza są kopiowane ze wszystkimi ich właściwościami i otrzymują nową nazwę.

...W Shopware 5 znany problem nadal nie został rozwiązany: jeśli tworzysz artykuł z wzajemnie zależnymi wariantami z wzajemnie wykluczającymi się opcjami konfiguracji, może się zdarzyć, że niektórych kombinacji nie można wybrać z przodu i dlatego nie można ich zamówić. Za pomocą wtyczki można w tej chwili łatwo rozwiązać problem.

...Istnieją liczne dowody na nieskończoność liczb pierwszych - na żadnym podstawowym kursie teorii liczb nie brakuje dobrze znanego twierdzenia Euklidesa z Księgi Elementów. W American Mathematical Monthly (nr 122) w 2015 roku Sam Northshield opublikował nie mniej elegancki dowód sprzeczności w postaci jednowierszowego tekstu, którego nie chcę wam odmawiać (z krótkimi komentarzami).

...Tępy wiersz poleceń systemu Windows można wizualnie zaktualizować w kilku prostych krokach. Możesz więc nie tylko dostosować kolor i rozmiar wiersza poleceń, ale także rozszerzyć go funkcjonalnie (zwiększenie bufora, zainstalowanie dużego zestawu narzędzi UNIX). Chociaż wiersz polecenia nie zbliża się do PowerShell 6.0 ani nowej powłoki Windows 10 Bash Shell , nie musi się ukrywać podczas codziennych zadań.

...W systemach zarządzania treścią adresy URL często nie zawsze są ustalane z wyprzedzeniem i dlatego nie są tworzone statycznie z wyprzedzeniem (jako wkład lub pozycja menu), ale adresują obiekty z bazy danych. Podobnie jak w przypadku WordPressa ( jak opisano tutaj ), w Joomla można również budować dynamiczne struktury adresów URL (niezależnie od wewnętrznego systemu aliasów). Można tutaj użyć JRoutera - lub można użyć jednowierszowego pliku .htaccess.

...Nowoczesne przeglądarki mogą używać JavaScript do odczytywania i zapisywania w schowku użytkownika, co oznacza, że mogą nim również manipulować. Podstawową technologią jest już stara czapka, ale dopiero od niedawna w Internecie krąży coraz więcej ataków (pod nazwą „PasteJacking”), które wykorzystują tę możliwość dla niedoświadczonego użytkownika. Implementacja w JavaScript jest banalna.

...Zamiana kolumn tabeli SQL jest częścią standardowego repertuaru w MySQL - nie jest (jeszcze) obsługiwane przez PostgreSQL. Chociaż oficjalna wiki poświęca temu problemowi własny artykuł , nie pokazuje żadnego praktycznego rozwiązania, które obsługuje również widoki, indeksy i wyzwalacze. Następująca klasa wykonuje to zadanie (zarówno dla MySQL, jak i PostgreSQL) w wierszu poleceń - lub alternatywnie bezpośrednio w Laravel 5.

...Jeśli chcesz szybko otworzyć wiersz poleceń w folderze w Eksploratorze Windows, kliknij prawym przyciskiem myszy (o jeden poziom wyżej) i przytrzymaj klawisz Shift na folderze, a następnie wybierz „Otwórz tutaj wiersz polecenia” z menu kontekstowego. Właśnie znalazłem inną, szybszą metodę, gdy jesteś w folderze: Tutaj klikasz na ścieżkę bieżącego folderu, wpisujesz "cmd" i potwierdzasz Enter.

...Jeśli pracujesz z kategoriami hierarchicznymi (taksonomiami) w WordPress, zauważysz, że z jednej strony wyświetlanie zaznaczonych kategorii na zapleczu jest mylące, az drugiej strony posty nie trafiają automatycznie do kategorii nadrzędnej, jeśli są umieszczone w kategorii podrzędnej. Oba można wyprostować za pomocą zaledwie kilku wierszy kodu za pomocą potężnego systemu przechwytywania (w postaci akcji i filtra).

...Oprócz nowych funkcji, takich jak podpowiedzi typu dla skalarnych typów danych lub zoptymalizowana wydajność , PHP 7 oferuje również wiele nowych, przydatnych rozszerzeń językowych. „Operator statku kosmicznego” w końcu trafił do świata PHP (programiści Rubiego i Perla znają go od dawna). \($a <=> $b\) zwraca \(0\) wtedy i tylko wtedy, gdy oba operandy są równe, \(1\) jeśli lewy jest większy i \(-1\) przeciwnym razie.

...Jeśli integrujesz PHP przez FastCGI w IIS 7.5, każdy skrypt jest domyślnie przerywany po 600 sekundach (tj. 10 minutach). Zmiana dobrze znanej zmiennej „max_execution_time” w php.ini nie ma na to żadnego wpływu, musisz (również) dostosować ustawienia FastCGI. W tym celu IIS oferuje wygodny interfejs do zarządzania odpowiednimi zmiennymi.

...Teoria prawdopodobieństwa warunkowego pociąga za sobą piękne zadania z sprzecznymi z intuicją rozwiązaniami. Oprócz dobrze znanego problemu z rodzeństwem , omówię teraz pokrótce inny przykład: „Mam teraz dwoje dzieci. Jedno z nich jest chłopcem i urodziło się w czwartek. Jakie jest prawdopodobieństwo, że drugie dziecko też jest chłopcem?”

...System kontroli wersji plików Git jest oszczędny, szybki i przenośny. Git zawsze obsługuje obiekty, czyli pliki. Foldery są tworzone tylko wtedy, gdy są w nich pliki, w przeciwnym razie Git nawet ich nie nagra. W niektórych projektach ma to nieprzyjemne skutki uboczne. Na przykład system sklepu Shopware opiera się na ścisłym przestrzeganiu struktury folderów, aby mógł funkcjonować.

...Shopware ma potężny moduł kosztów wysyłki, który możesz w szczególności interweniować w obliczeniach. W naszym przypadku chcemy zaimplementować następujący scenariusz: Koszty wysyłki na artykuł są wstępnie ustalane na podstawie wagi artykułu (limity wagowe są określone). Tylko w wyjątkowych przypadkach powinno być możliwe ustalenie stałych kosztów wysyłki dla każdej pozycji.

...System WordPress permalink można bardzo dobrze dostosować do własnych potrzeb za pomocą znaczników strukturalnych . Ustawienie% postname% jest prawdopodobnie najbardziej powszechnym i praktycznym rozwiązaniem. Jeśli jednak chcesz zaimplementować prawdziwe dynamiczne linki, musisz najpierw rozbudować system własnym kodem.

...Można by pomyśleć, że otwierając hiperłącza z dokumentu Word / Excel, standardowa przeglądarka jest uruchamiana z żądanym adresem URL. O dziwo tak nie jest - co prowadzi do nieprzyjemnych skutków ubocznych i uniemożliwia odsyłanie do stron chronionych loginem w ramach sesji / plików cookie we wspomnianych programach biurowych.

...Dziś na Dzień Ojca córka daje ojcu obraz, który sama namalowała i za którym tęsknił jej ojciec. Córka mówi: „Dam ci zdjęcie, o którym marzyłeś, a mój prezent będzie niespodzianką”. Ojciec przerywa i rozważa prawdziwość tego stwierdzenia.

...Jeśli umieścisz niezaszyfrowane skrypty w obszarze <head> i wywołasz stronę z istniejącym certyfikatem SSL zaszyfrowanym, te skrypty zostaną zablokowane, a zatem nie zostaną wykonane. Jeśli po prostu pominiesz protokół, wszystkie skrypty są automatycznie wywoływane w postaci zaszyfrowanej, jeśli dostęp do strony internetowej odbywa się za pośrednictwem https: // - w przeciwnym razie niezaszyfrowane.

...Podczas pracy z wielowymiarowymi menu rozwijanymi często pojawia się problem polegający na tym, że niewłaściwe menu podrzędne są otwierane przypadkowo lub żądane podmenu jest przypadkowo zamykane. Ten efekt występuje, gdy wskaźnik myszy opuszcza odpowiednie menu na najwyższym poziomie podczas przechodzenia do już rozwiniętego podmenu.

...Następująca konstelacja zawsze ma nieprzyjemny efekt uboczny: Jeśli chronisz swoją witrynę za pomocą htaccess / htpasswd i jednocześnie wymuszasz połączenie SSL, zawsze musisz dwukrotnie wprowadzić to samo hasło (raz dla http i ponownie po udanym wejściu dla https). Z pomocą sekcji konfiguracyjnych wprowadzonych w Apache 2.4 można łatwo rozwiązać problem.

...Podczas programowania w JavaScript często natrafiamy na niemożność zrealizowania wielowierszowych ciągów znaków poprzez wprowadzenie ich w kilku liniach kodu. Chociaż zadanie w innych językach, takich jak PHP lub Ruby, nie stanowi problemu, w przypadku JavaScript można początkowo obejść tylko obejścia, o których zastosowaniu decyduje osobisty gust lub obsługa przeglądarki.

...Wysyłanie e-maili za pomocą PHP najlepiej jest zaimplementować za pomocą zaawansowanych klas, takich jak PHPMailer . Wygodne funkcje opakowujące umożliwiają korzystanie z treści UTF-8, osadzanie obrazów i wysyłanie zaszyfrowanych załączników za pomocą zaledwie kilku wierszy kodu. Jeśli chcesz oszczędzić narzut i używać funkcji mail () w PHP wbrew zaleceniom, najpóźniej przy używaniu umlautów i UTF-8 napotkasz problemy.

...Narzędzia walidacyjne, takie jak W3C Markup Validation Service lub Google PageSpeed Insights, są pomocne w obiektywnej ocenie kodu i wydajności strony internetowej. W szczególności Google wpływa na całą branżę dzięki takim koncepcjom, jak przewijanie - a także dostarcza surowych, ale użytecznych wskazówek dotyczących kompresji obrazu i buforowania. Ale może się zdarzyć, że Google stanie na własnych nogach.

...JavaScript dominuje w sieci, a ECMAScript, rdzeń języka rośnie. Nowa specyfikacja (ES6 lub JS2), która ma być spodziewana w połowie tego roku, niesie ze sobą liczne innowacje, które można już dziś wypróbować. Firefox ma obecnie najlepsze wsparcie , ale możliwe są również wypełniacze przez tak zwane transpilery, takie jak Google Traceur . Poniżej znajduje się krótki przegląd nowych funkcji ES6.

...Czy to w szkole, czy na uniwersytecie: interesujące pytanie, które \( 0,99999... = 1 \) do czasu, obejmuje pytanie, czy następujące równanie jest prawdziwe: \( 0,99999... = 1 \) . Chociaż nieskończoność \(0,99999... = A\) w lewej części równania, nadajemy jej nazwę: \(0,99999... = A\) . Po pomnożeniu przez współczynnik \(10\) i prostych przekształceniach algebraicznych otrzymujemy pierwszy zdumiewający wgląd.

...Właśnie stanąłem przed następującym problemem z wydajnością bazy danych SQL: W tabeli SQL o nazwie „users” z ~ 1 000 000 wpisów określenie liczby dzisiejszych rejestracji zajęło niedopuszczalne 28 sekund. Czasy rejestracji zostały zapisane w formacie „Ymd H: i: s” w kolumnie „utworzono”.

...Oprócz dobrze znanego problemu z rycerzami i hetmanami, istnieje wiele innych ekscytujących pytań w świecie szachów. W poprzednim wpisie na blogu poruszyłem dwie małe ciekawostki. Jeśli zajmiesz się matematycznie problemami szachowymi, szybko odkryjesz, że matematyka dostarcza bardzo prostych i pouczających odpowiedzi na wiele pytań.

...Jeśli OneDrive, Dropbox, Dysk Google, OwnCloud, Box.net: Niezależnie od tego, w którym pudełku przechowujesz swoje pliki - usługi są prawie takie same. Klienci dostępni dla wszystkich systemów stacjonarnych i mobilnych, standardowe niezaszyfrowane pliki i opcje udostępniania różnią się tylko nieznacznie. Ale OneDrive, który został trwale zintegrowany z systemem od czasu Windows 8.1, ma specjalną funkcję: tylko pliki dostępne online.

...Pliki na serwerach WWW powinny być zawsze bez spacji (nie „to jest obrazek.jpg”), bez umlautów ani znaków specjalnych (nie „football.jpg”), bez ukośników odwrotnych (nie „Arbeit \ Auto.jpg”) i małymi literami (nie „” test.JPG ”). Jednak ostatnio musiałem uzyskać dostęp i przetworzyć dużą liczbę gotowych plików o dowolnej nazwie dla projektu klienta.

...Dzisiaj podczas pracy nad projektem klienta natknąłem się na następujące zadanie: Weź tabelę SQL „user” z kolumnami „id” i „score” i określ ranking wszystkich użytkowników na podstawie „score”, w którym użytkownicy z uzyskać ten sam ranking z tym samym wynikiem. Zadanie to można rozwiązać intuicyjnie i łatwo, korzystając ze zmiennych zdefiniowanych przez użytkownika .

...Podczas pracy z Facebook SDK (a dokładniej przy implementacji funkcji logowania Facebooka w interfejsie REST), token, który klient otrzymał od Facebooka, musi najpierw zostać sprawdzony pod kątem ważności przez serwer przed dalszymi operacjami .

...Czy to Chrome, Firefox, Opera, Safari czy nawet Internet Explorer: choć dobrze zaprojektowane narzędzia programistyczne były wyjątkowym punktem sprzedaży Firefoksa i popularnej wtyczki Firebug jeszcze kilka lat temu, potężne narzędzia programistyczne są teraz częścią standardowego zakresu każdej przeglądarki, w której jest wiele do odkrycia daje.

...Właśnie natknąłem się na fajną opcję w MySQL, aby wejść do systemu plików i uzyskać cenne informacje, na przykład o istnieniu plików i folderów lub ich zawartości. Może to być bardzo pomocne jako alternatywa dla funkcji php file_exists , ponieważ informacja o istnieniu pliku (ów) może być nadal używana w zapytaniu o dalsze funkcje sortowania i agregacji.

...Animowane tła wektorowe mogą urozmaicić krajobraz sieciowy charakteryzujący się pełnoekranowymi zdjęciami i filmami. Byłoby miło, gdyby szło to w parze z czasem ładowania i szerokim wsparciem sprzętowym i programowym. Jedno rozwiązanie to: płótno. Element HTML kontrolowany przez JavaScript jest obsługiwany przez wszystkie obecne przeglądarki i odtwarzany z wysoką wydajnością na urządzeniach mobilnych.

...Jako twórca stron internetowych często wstydzisz się pracować z elementami HTML, które same w sobie - w przeciwieństwie do na przykład elementu img - nie mają stałego rozmiaru ani współczynnika proporcji. Często chcesz, aby te obiekty zachowywały się responsywnie, ale proporcja między szerokością a wysokością zostaje zachowana. CSS domyślnie nie oferuje tutaj intuicyjnego rozwiązania. Ale z pomocą pionowej właściwości wypełnienia możesz osiągnąć swój cel.

...Po tym, jak Sąd Okręgowy w Kolonii wycofał się z afery RedTube w zeszłym tygodniu i nigdy nie zezwolono mu na przekazanie kontrowersyjnych adresów IP, wydaje kolejny wysoce kontrowersyjny i wątpliwy wyrok z orzeczeniem 14 O 427/13: Autor Stock- Zdjęcia z określonej agencji fotograficznej również muszą być nazwane poprzez bezpośredni dostęp do jej zdjęć za pośrednictwem adresu URL.

...Innowacji specyfikacji HTML5 jest wiele i wiele z nich jest już obsługiwanych przez większość krajobrazu przeglądarek - poniżej chcę podkreślić ciekawą zmianę w zasadach zagnieżdżania elementów. HTML zawsze rozróżniał elementy blokowe i wbudowane. Na przykład definicja typu dokumentu w HTML4 nazywa h1, p i div jako elementy blokowe, a a, span, img jako elementy wbudowane.

...Zarówno Apache w systemie Unix, jak i IIS w systemie Windows rejestrują żądania HTTP natychmiast po wyjęciu z pudełka w postaci pliku. Żądania do własnej witryny internetowej powinny być nie tylko regularnie oceniane i analizowane ręcznie i automatycznie (np. Przez analizatory plików dziennika, takie jak AWStats ) w celu ochrony przed atakami hakerskimi. Poniżej przedstawiono ścieżki do odpowiednich plików dziennika w powszechnie stosowanych konfiguracjach:

/var/log/apache2/access.log(Przykład: Ubuntu 12.04, Apache 2.2)C:\inetpub\logs\LogFiles\W3SVC1\u_ex<YYMMDD>.log(Przykład: Windows Server 2012 R2, IIS 8.5)

Podczas integracji Joomla 3.2 w systemie Windows Server 2008 R2 z usługami IIS 7.5 często pojawiają się problemy z prawami do katalogów, które często są nieprawidłowo rozwiązywane za pomocą zbyt hojnych ustawień. Poniższe rozwiązanie jest bezpieczne iw pełni funkcjonalne:

- Grupa IIS_IUSRS potrzebuje uprawnień do C: \ inetpub \ wwwroot \: odczyt i wykonanie, wyświetlanie zawartości folderu, odczyt, zapis

- Grupa IIS_IUSRS potrzebuje uprawnień do C: \ Windows \ Temp \: Odczyt i wykonanie, Pokaż zawartość folderu, Odczyt, Zapis

- Użytkownik IUSR musi znajdować się w grupie IIS_IUSRS (Zarządzanie komputerem> Użytkownicy i grupy lokalne> Grupy)

Jeśli potrzebujesz dodatkowych specjalnych praw do katalogu dla wszystkich plików przesyłanych przez PHP (np. Dla SSH lub FTP), możesz je również ustawić dla folderu C: \ Windows \ Temp \. Jeśli przesyłasz plik przez PHP, PHP najpierw kopiuje ten plik do tymczasowego, a następnie do ostatecznej ścieżki. Jeśli plik trafił do katalogu tymczasowego, dziedziczy on swoje prawa i zachowuje je po przeniesieniu do katalogu końcowego.

...W czasach skandalu NSA nie tylko znający się na sieci użytkownicy zastanawiają się, czy i jak można anonimowo nawigować po sieci, aby uciec od manii gromadzenia danych przez władze i tajne służby. Jednak często prowadzi to do błędów i błędnych założeń. Głównym błędnym przekonaniem jest redukcja anonimowości do zaciemnienia adresu IP.

...Dyskontowa sieć fitness McFIT zmieniła się. Kiedyś jasnożółta maskotka w kształcie banana zdobiła niebieski napis, teraz żółta kokardka na antracytowym tle jest umiejętnie zapętlona jedna w drugą, tworząc w ten sposób abstrakcyjną strukturę. Kolory niebieski i żółty FDP ustępują miejsca nie tylko logo, ale także wszystkim innym elementom drukowanym marki McFIT.

...Kiedy bracia Thomas i John Knoll zaczęli tworzyć Adobe Photoshop w 1987 roku, ja jeszcze się nie urodziłem. Dziś, w 2013 roku, oprogramowanie to jest jednym z najpopularniejszych programów w ogóle i niekwestionowanym liderem na rynku przetwarzania obrazu. Dzięki Adobe i Computer History Museum oprogramowanie zostanie zachowane dla potomności w bardzo szczególnej formie.

...Szachy fascynują ludzi od wieków - ich zasad łatwo się nauczyć, a ich niewiarygodna głębia dostępna jest tylko dla doświadczonych graczy (niestety nie jestem jednym z nich). W dalszej części zajmę się dwoma krótkimi pytaniami: Czy poprzez odpowiednią sekwencję ruchów można dojść do pozycji, w której czarny król zostanie zaatakowany jednocześnie przez dwie białe damy? Czy jest to również możliwe w przypadku dwóch białych wież?

...Filmy są zwykle nagrywane i odtwarzane z prędkością 24 klatek na sekundę - ale prawie 100-letni standardowy format „24p” wydaje się chybotać. Aby zapobiec nieprzyjemnym efektom ubocznym (np. Silnemu szarpnięciu podczas średnio-szybkich ruchów kamery) przy wyświetlaniu 24 klatek na sekundę, od dawna trwają prace nad podwojeniem liczby klatek na sekundę do 48 klatek na sekundę i więcej.

...Automatyczne sprawdzanie pisowni i gramatyki jest obecnie standardowym wyposażeniem programów do edycji tekstu, ale automatyczne sprawdzanie pisowni strony internetowej było do tej pory stosunkowo uciążliwe. Google Chrome robi pierwszy krok w tym kierunku dzięki zintegrowanemu sprawdzaniu wielowierszowych pól wejściowych (textarea). Teraz istnieje usługa, która umożliwia to dla całych witryn internetowych.

...Kilka tygodni temu pisałem o tym, jak możesz umożliwić odwiedzającym otwieranie aplikacji telefonu na urządzeniach mobilnych, dotykając numeru telefonu. Teraz pojawiła się możliwość nieodwracalnego zablokowania karty SIM lub zresetowania urządzenia do ustawień fabrycznych bez żadnej akcji ze strony użytkownika.

...Czy nazwy domen i adresy e-mail powinny być zawsze pisane małymi literami, aby mieć pewność, że dotrzesz tam, gdzie chcesz? A może jest to całkowicie nieistotne? Na przykład serwery pocztowe Google mają ciekawe ustawienia z interesującymi efektami, które pokrótce przedstawię w następnym artykule.

...Uważnie śledzę projekt różnych programów w niemieckiej telewizji. Prawie żadna transmisja nie zachowuje na stałe swojego wizerunku korporacyjnego. Wieczorny rytuał spotkania przed ekranem telewizora o 22.15 na tematy dnia przyprawia mnie ostatnio o bóle brzucha: Od kilku miesięcy do prezentacji aktualnych cen giełdowych wybrano zupełnie mylącą kolorystykę.

...Jeśli optymalizujesz własną stronę internetową pod kątem urządzeń mobilnych, powinieneś nie tylko zwracać uwagę na różne rozmiary ekranu, zoptymalizowane czasy ładowania i specjalne funkcje w działaniu (takie jak efekty najechania kursorem), ale także wziąć pod uwagę specjalne możliwości urządzeń. Obejmuje to również (niektórzy ludzie mogli zapomnieć) wykonywanie połączeń telefonicznych.

...Te same treści na różnych stronach internetowych są często karane przez Google - niemniej algorytm Google jest inteligentny i rozpoznaje, czy elementy w nagłówku i stopce pozostają takie same, czy też do całego fragmentu testowego można dotrzeć dwukrotnie pod różnymi adresami URL. Ekscytujące pytanie brzmi, jak Google postępuje ze stronami przeglądu artykułów na blogu.

...Bezpieczeństwo najpopularniejszego obecnie systemu zarządzania treścią WordPress można znacznie zwiększyć, dokręcając dwie małe śrubki. Zajmuje to tylko 5 minut i dwie linie kodu. Chociaż problem można rozwiązać za pomocą różnych wtyczek, celowo ograniczam się do rozwiązań bez wtyczek.

...